Hilfe…ist „Zoom“ etwa eine Datenschleuder?

Vorwort: „Zoom“ steht aktuell erheblich im Hinblick auf „Datenschutz“ unter Kritik. Ich persönlich finde die Kritik zu großen Teilen unberechtigt. Aber: Es ist nicht zu bestreiten, dass „Zoom“ einen Teil der Kritik zum Anlass genommen hat, besser zu werden. In diesem Beitrag geht es allein um rechtliche Erwägungen. Also um die Frage, ob „Zoom“ in datenschutzrechtlich zulässiger Weise eingesetzt werden kann.

Viele rufen diesen Beitrag auf, um zu erfahren, ob „Zoom“ nun aktuell noch in datenschutzrechtlich zulässiger Weise genutzt werden kann. Daher gibt es meine aktuelle Meinung sowie das Datum dieser Aussage jeweils hier zu Beginn des Beitrags:

Bei Nutzung des sog. „EU-Clusters“ von Zoom, halte ich den Einsatz von Zoom aktuell für datenschutzrechtlich zulässig. Meine aktuelle Sichtweise kannst du Update XXIII entnehmen.

Update II (27.03.2020): Zur Übermittlung von Daten an Facebook bei Nutzung der iOS App (ganz unten).

Update III (27.03.2020): Anmerkungen zur Stellungnahme von Prof. Dr. Roßnagel

Update IV (28.03.2020): Zoom hat den Facebook-Bug in der iOS App behoben.

Update V (30.03.2020): Der heute vom Handelsblatt auf der Website veröffentlichte Artikel enthält keine neuen Vorwürfe. Sondern nur die, die hier bereits entkräftet wurden. Dieser Beitrag ist also immer noch aktuell. Und zur Klarstellung: Kein datenschutzrechtlich Verantwortlicher ist verpflichtet „Zoom“ zu nutzen. „Zoom“ ist aber ein Tool, das in datenschutzrechtlich zulässiger Weise eingesetzt werden kann.

Update VI (31.03.2020): Zoom hat seine Datenschutzhinweise aktualisiert. Und sie sind gut (s.u.).

Update VII (01.04.2020): Zu den neuen Vorwürfen gegenüber „Zoom“ („Zoombombing“, Softwareinstallation auf dem Mac, Verzeichnisdienst), s.u.

Update VIII (01.04.2020): Sicherheitslücke bzgl. UNC-Links und der „Root-Privilege-Bug“.

Update IX (02.04.2020): „The heat is on“ – Die Kritik an „Zoom“ wird immer lauter. Soll ich bei „Zoom“ bleiben?

Update X (02.04.2020): Endlich! Zoom hat es kapiert und ändert die Richtung – in die richtige Richtung. Gute Nachrichten!

Update XI (03.04.2020): Stellungnahme zum „War Dialing“-Tool

Update XII (03.04.2020): Verschlüsselungsschwächen bei „Zoom“?

Update XIII (05.04.2020): Zoom reagiert auf neue Vorwürfe.

Update XIV (09.04.2020): Meine aktuelle Sichtweise zu „Zoom“

Update XV (15.04.2020): Was gibt es Neues in Sachen „Zoom“?

Update XVI (16.04.2020): Die Berliner Aufsichtsbehörde äußert sich zu Microsoft Teams, Skype und „Zoom“

Update XVII (23.04.2020): Aktueller Stand in Sachen „Zoom“

Update XVIII (29.04.2020): Zoom 5.0 ist da und löst einen Großteil der Probleme

Update XIX (27.05.2020): Zoom hat weitere Verbesserungen eingeführt

Update XX (09.08.2020): Bye, bye Zoom. „Schrems II“ ist schuld.

Update XXI (18.08.2020): Welcome back, Zoom. Die Alternativen sind nicht geeignet.

Update XXII (18.12.2020): Finale Bewertung

Update XXIII (26.03.2021): Finale Bewertung – Update

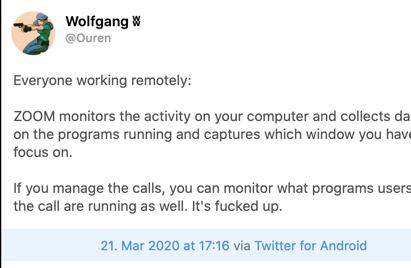

Manchmal gehen mir die „sozialen“ Medien erheblich auf die Nerven. Ein unschönes Beispiel gab es gestern. Da setzt ein Mensch aus den USA diesen Tweet ab:

Der Mensch hat sich übrigens das Tool nach eigenen Angaben anscheinend nicht näher angesehen, behauptet aber, dass „zoom“ – ein Anbieter von Online-Meeting, Videokonferenz- und Webinarservices aus den USA – pauschal eine Überwachung der Teilnehmer an einem Meeting durchführt.

Schon gestern morgen bekam ich erste E-Mails, die mich alarmiert (oder besonnen) darauf hinwiesen, weil einigen bekannt ist, dass ich selbst „zoom“ nutze. Den Tweet hatte ich zu der Zeit schon gesehen, weil er zahlreich re-tweeted wurde. Und ich denke nicht, dass viele sich mal bewusst mit dem Thema auseinandergesetzt haben. Denn wenn sie das getan und sich einmal tiefer mit „zoom“ beschäftigt hätten, dann hätten sie gleich gewusst, um welches Feature es geht.

Es ist das sog. „Aufmerksamkeitstracking“. Dieses ist übrigens standardmäßig deaktiviert und muss vom „Host“ des sog. Meetings bewusst aktiviert werden.

Update, 02.04.2020: Das „Aufmerksamkeitstracking“ wurde von „Zoom“ am 01.04.2020 deaktiviert. Die Einstellungsmöglichkeit findet sich nicht mehr in den aktuellen Einstellungen zu Meetings. Die nachfolgend „kursiv“ formatierte Textpassage ist damit jetzt „überholt“:

Hier können wir also zunächst feststellen, dass eben nicht „Zoom“ als Anbieter „überwacht“, sondern der Host des Meetings dies veranlasst. Nun könnte ich mir schon vorstellen, dass einige Arbeitgeber, die ihren Beschäftigten z.B. im Home Office nicht trauen, dieses Feature aktivieren. Das ist dann aber deren Entscheidung und Verantwortlichkeit.

Die Frage ist doch aber eigentlich, warum gibt es dieses Feature überhaupt? Und da ist die Antwort ganz einfach. Wenn man z.B. Fortbildungen „online“ anbietet, möchte (oder muss – wie z.B. bei Fachanwaltsfortbildungen) ich nicht nur die Einwahl in ein Webinar nachweisen, sondern auch die aktive (und aufmerksame) Teilnahme. Um E-Learning-Anbietern diese Möglichkeit zu bieten, bieten Anbieter wie „Zoom“, Webex, GoToWebinar & Co. eine Funktion, die dem Host oder „Admin“ eines Webinars die Möglichkeit gibt, live oder nachträglich zu sehen, ob ein Teilnehmer das Webinar nur hat im Hintergrund laufen lassen, das Fenster also nicht aktiv war, sondern der Teilnehmer stattdessen mit einem anderen Programm, das in einem Fenster aktiv war, ggf. interagiert hat. Wenn ein Teilnehmer eines Webinars, für das ein Fortbildungsnachweis ausgestellt wird, also im Nachhinein bemerken würde, dass ein Teilnehmer 70% seiner Zeit nicht das Webinarfenster aktiv hatte, dann kann bei entsprechender vorheriger Ansage dazu führen, dass ein Fortbildungsnachweis eben nicht ausgestellt wird. Feature wie diese ermöglichen also erst, berufliche Fortbildung. Sie sollten gleichwohl bewusst und transparent eingesetzt werden.

Ich setze dieses Feature übrigens nicht ein. Ich finde es aber gerade im Fortbildungsbereich sehr sinnvoll, weil es Möglichkeiten für digitale Alternativen zu Präsenzschulungen ermöglicht. Und die brauchen wir in der aktuellen Zeit des Corona-Virus dringend.

Apropos Corona-Virus: Aktuell sind sehr viele Unternehmen auf der Suche nach Online-Meeting-Tools. Ich weiß nicht, wieviele Anfragen ich allein bzgl. „zoom“ erhalten habe…

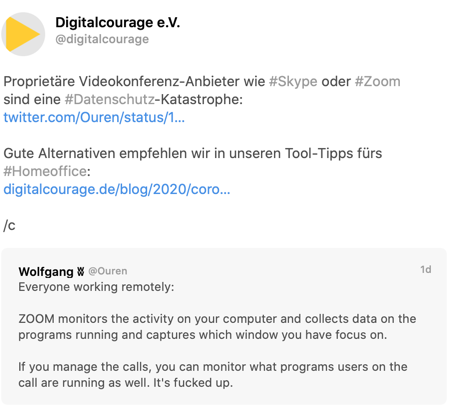

Was mich wirklich nicht nur ärgert, sondern auch enttäuscht ist, dass unsachliche und undifferenzierte Tweets wie der Tweet am Anfang dieses Beitrages einfach weiterverbreitet werden. Ohne auch nur einmal zu hinterfragen, ob das auch stimmt. Und dass dann Organisationen wie z.B. „Digitalcourage e.V.“, die ich immer recht respektabel fand, so etwas tweeten:

Hört, hört…also Skype und „zoom“ sind also Datenschutz-Katastrohen. Unter Bezugnahme auf den falschen Ausgangstweet. Keinerlei Hinterfragen, keinerlei Sachlichkeit. In den von Digital-Courage verlinkten Beitrag zu „guten Alternativen“ finden wir dann diese Tools: Jitsi-Meet und Nextcloud Talk

Ich finde beide Tools toll, aber für den Massengebrauch leider häufig unbrauchbar. Wer Online-Meetings mit mehr als 5 oder gar 10 Personen macht, wird mit keinem der Tools eine vernünftige Lösung finden. Sie sind einfach nicht performant. Daher für mich keine Alternative. (Update, 27.04.2020): Bzgl. Jitsi Meet gibt es allerdings auch gute Erfahrungen dahingehend, dass bei einem gut ausgelegten Hosting einer eigenen Instanz durchaus 100 oder mehr Personen gut möglich sind. Allerdings ist dringend empfohlen, dann einen auf Chromium basierenden Browser zu verwenden (also z.B Google Chrome).

Wir haben in unseren Online-Schulungen bis zu 500 Personen, manchmal sogar über 800 Personen. Keines dieser Tools hilft mir da weiter. Wer sich für diese Anforderungen deutsche Anbieter oder Anbieter aus der EU ansieht, wird kaum etwas Verlässliches finden. Einige Anbieter, die sich auf dem vermeintlich guten „deutschen Datenschutz“ und „deutschen Rechenzentren“ ausruhen, sind noch nicht einmal in der Lage, ihre Datenschutzhinweise auf der Website datenschutzkonform zu gestalten. Wie soll ich diese Anbieter ernst nehmen?

Und wieso gibt es eigentlich keine Alternativen aus der EU? Ich würde sie gerne einsetzen. Bei mir ist „zoom“ das einzige Tool gewesen, dass nachhaltig die Leistung hat, große Meetings zu „wuppen“, ohne dass Ton oder Bild ausfallen oder ich Meeting-Teilnehmende bitten muss, bitte ihre Kamera auszustellen, damit das mit der Bandbreite hinhaut.

Da können einige noch so viel herummurren, dass das ein böser US-Anbieter ist. Ich nutze seit > 2 Jahren „zoom“. Es gibt kaum ein „Tool“, in dem so feingranular Einstellungen zum Datenschutz vornehmen kann. Ich kann selbst dafür sorgen, dass nur wenige Daten anfallen und vor allem die anfallenden gelöscht werden.

Dann höre ich auch immer wieder, der Einsatz von „zoom“ sei nicht DSGVO-konform. Nun…warum nicht? Es gibt einen Auftragsverarbeitungsvertrag, der den Voraussetzungen von Art. 28 DSGVO entspricht. Und für das dann erforderliche angemessene Datenschutzniveau im Drittland (USA) sorgt rechtlich das Privacy Shield (allerdings nicht für HR-Daten). Ja…dass das „Privacy Shield“ datenschutzrechtlich nicht der große „Bringer“ ist, ist mir auch klar. Rein rechtlich ist es aber derzeit DSGVO-konform, „zoom“ zu nutzen, wenn du den Auftragsverarbeitungsvertrag mit „zoom“ schließt.

Und jeder, der jetzt Sorge (oder das Gefühl) hat, dass die Daten in den USA direkt den Geheimdiensten in die Hände fallen, der soll „zoom“ nicht einsetzen. Das ist doch völlig okay. Aber erzähl’ mir nicht, dass der Einsatz von „zoom“ rechtlich unzulässig wäre. Das ist er m.E. nicht. Und es wäre vielleicht auch etwas naiv zu glauben, dass bei einer Speicherung von Daten in Deutschland ohne eine Ende-zu-Ende-Verschlüsselung ein Zugriff durch Geheimdienste ausgeschlossen wäre. Seit „Edward Snowden“ wissen wir, dass wir uns da nicht so sicher sein können.

Letztlich muss jeder selbst wissen, wie er es mit der Informationssicherheit hält. Das hat aber nicht unmittelbar mit Datenschutzkonformität zu tun, sondern mit dem eigenen Anspruch an die Informationssicherheit. Das sind zwei verschiedene Dinge. Sie können sich überlagern, sind aber nicht zwingend deckungsgleich.

Und ganz ehrlich….ich habe in den letzten 17 Jahren viele deutsche Rechenzentren gesehen und viele deutsche Anbieter von Software auditiert. Ich denke, ich kann sagen, dass deine Informationen auch dort nicht immer zwingend gut aufgehoben sind. Die Argumentation, dass alles aus den USA böse sei, die „Datenschützer“ manchmal an den Tag legen, ist m.E. nicht haltbar.

Aber es ist natürlich einfach, diese Vorurteile unkritisch weiterzuverteilen. Wir können – gerade in Zeiten wie diesen – sachliche Informationen gebrauchen. Unsachliche Retweets können wir hingegen nicht gebrauchen. In „sozialen“ Medien ist viel Rauschen und häufig zu wenig „Signal“. Bitte lasst uns doch gemeinsam dazu beitragen, dass nicht jeder Beitrag in sozialen Medien für „wahr“ gehalten wird, weil er möglichst häufig geteilt wird. Bitte doch einmal zumindest nachfragen, ob es vielleicht sein kann, dass das Ganze sich ganz anders darstellt. Aber ein Knopf ist schnell gedrückt, ein Beitrag schnell geteilt und schon ist die vermeintliche „Wahrheit“ gewiss…so einfach ist das eben nicht.

Und übrigens…da mir das heute ja auch bei Twitter unterstellt wurde: Ich habe keinerlei „Aktien“ oder sonstige finanziellen Beteiligungen an „zoom“. Ich möchte hier einfach nur verlässlich arbeiten und mich nicht mit technischen Problemen bei Bild und Ton herumschlagen.

Update I, 26.03.2020: Ist an dem Vorwurf „Zoom übermittelt personenbezogene Daten an Drittanbieter“ etwas dran?

Der (auch von mir*) geschätzte IT-Sicherheitsexperte Mike Kuketz hat in seinem Blog seine zuvor schon geäußerte Kritik konkretisiert. Und zwar hier: Zoom übermittelt personenbezogene Daten an Drittanbieter

Aber kommen wir zum Thema: Mike Kuketz hat sich den Dienst „Zoom“ mal ein wenig angeguckt und vor allem auch seine Kritik an den Datenschutzhinweisen von „Zoom“ geäußert. Das ist legitim. Und ich finde es gut, wenn sich Sicherheitsexperten diese Dienste ansehen und kritisieren.

Denn nur so kann eine Verbersserung stattfinden. Und vor allem haben die technischen Experten mehr Kenntnis darüber, wie man sich die Datenflüsse in den Applikationen ansieht und analysiert.

Schauen wir uns mal die Vorgehensweise an: Kuketz hat sich zunächst die Datenschutzrichtlinien von „Zoom“ angesehen. Er verlinkt auf die deutsche Fassung der „Zoom“-Datenschutzhinweise – zu Recht natürlich.

Leider ist die deutsche Fassung der „Zoom“-Datenschutzhinweise auch nicht gerade ein gelungenes Beispiel für eine gute Übersetzung. So wurde z.B. der Datenverarbeitungsvorgang der „Erhebung“ von Daten, der im englischen „collect“ heißt, mit „sammeln“ übersetzt. Das erweckt natürlich schon den Eindruck, dass „Zoom“ Daten sammelt. Das ist vermeintlich auch der Grund, warum einige Kritiker die Datenschutzhinweise von „Zoom“ für eine „Datenschutz-Katastrophe“ oder „gruselig“ halten.

Allerdings ist das insoweit m.E. ein Erkenntnisproblem. Denn dem Datenschutzrechtler fällt dieser Fehler sofort auf, da es ein Standardproblem in Übersetzungen ist, dass „collect“ nicht mit „erheben“ übersetzt wird. Das könnte „Zoom“ sicher besser machen und ist insoweit auch nicht sonderlich professionell.

Viel Grusel oder Katastrophe kann ich den Datenschutzhinweisen von „Zoom“ allerdings nicht entnehmen. Sicher würde ich die anders schreiben.

Update, 31.03.2020: Zoom hat seine Datenschutzhinweise am 30.03.2020 aktualisiert. Die Vorwürfe, die man Zoom zuvor machen konnte, sind damit erledigt. Details dazu weiter unten.

Bei allen Punkten, die „Zoom“ dort als Erhebung und Verarbeitung angibt, kann ich nach über zwei Jahren „Zoom“-Nutzerschaft aber jeweils zuordnen, warum es dort steht und die Angaben insoweit korrekt sind. Das kann ich von anderen Diensten, die ich nutze nicht immer unbedingt sagen. Da wundere ich mich schon, dass manche Dinge anderer Anbieten nicht in deren Datenschutzhinweisen stehen.

Aber weiter zur Vorgehensweise von Kuketz. Er reibt sich zunächst an der ersten Aussage von „Zoom“ in ihrer Datenschutzrichtlinie. Denn dort steht etwas vom Schutz der Privatsphäre. Nun, mir gehen diese Aussagen auch immer auf die Nerven. Das ist „Datenschutz-Prosa“. Braucht man nicht. Da sind wir uns also auch einig.

Kuketz hat sich dann die Website angesehen und richtigerweise eine ganze Reihe eingebundener Scripts zu Diensten gefunden, die für Marketing-, Webanalyse und Supportzwecke eingebunden werden. Die dazu geäußerte Kritik kann ich gut nachvollziehen. Da würde ich mir auch weniger wünschen, aber nun ja…

Ein nicht ganz unwichtiges Kriterium erwähnt Kuketz allerdings nicht. Denn auf den Seiten, die „Zoom“-Nutzer an Meeting-Teilnehmende senden, ist der Großteil dieser Trackingdienste nicht eingebunden. Vielleicht nicht ganz unwichtig zu wissen, wenn es um die Weitergabe von Meeting-Links geht.

Unabhängig davon ist natürlich auch die Teilnahme an einem „Zoom“-Meeting möglich, wenn die Meeting-ID und ggf. die weiteren Zugangsdaten in der „Zoom“-Applikation selbst eingegeben werden.

Dann folgt in dem Beitrag der eigentlich „spannende“ Teil, der die Ausgangsthese, dass „Zoom“ personenbezogene Daten an „Drittanbieter übermittelt“, belegen soll.

Kuketz stellt hierbei kurz dar, wie er die Anmeldung bei „Zoom“ durchläuft:

Nach der Angabe einer E-Mail-Adresse und Einwilligung in die nebulöse Datenschutzerklärung wird der Account erstellt. Den Aktivierungslink bestätige ich und soll anschließend noch Vor- und Nachname angeben. Nachdem die Informationen eingetragen sind sende ich das Formular ab – eine Einwilligung in die Datenschutzerklärung wird nicht gesondert (bspw. über ein Häkchen) eingeholt.

Kurze Anmerkung. Dass keine Einwilligung eingeholt wird, ist rechtlich übrigens genau richtig. Denn die Einwilligung wäre für „Zoom“ hier die falsche Rechtsgrundlage. Der Dienst ließe sich sonst nicht vertragskonform für die zahlenden „Zoom“-Nutzer erbringen.

Im weiteren Verlauf stellt Mike Kuketz dann fest, dass bei der Anmeldung die E-Mail-Adresse (offenbar aber nicht Vor- und Nachname) an den Anbieter „Wootric“ übertragen werden. Daraus schließt Kuketz, dass deswegen eine „Übermittlung personenbezogener Daten an Drittanbieter“ vorliege. Weiter führt er aus, dass dies in den Datenschutzhinweisen von „Zoom“ nicht erwähnt würde.

Nun…wo ist der Skandal?

Ich hatte bei der Überschrift des Beitrages eigentlich erwartet, dass „Zoom“ vielleicht wirklich etwas Schlimmes und/oder Rechtswidriges macht. Allerdings liegt weder das eine oder andere vor.

Schauen wir uns an, was Kuketz herausgefunden hat:

Festgestellt hat Kuketz, dass ein Teil der Daten, d.h. die E-Mail-Adresse an den Dienstleister Wootric übertragen wird.

Als Jurist frage ich mich dann, ob das nun ein Verstoß ist. In rechtlicher Hinsicht stellt die Übertragung der E-Mail-Adresse an den Anbieter Wootric eine Offenlegung von personenbezogenen Daten dar. Allerdings nicht, wovon Kuketz wohl ausgeht, an einen „Dritten“. „Wootric“ ist zwar Empfänger der Daten i.S.d. Art. 4 Nr. 9 DSGVO, aber nach Art. 4 Nr. 10 DSGVO eben kein Dritter. Das ist ein feiner und rechtlich entscheidender Unterschied.

In der Liste der Unterauftragsverarbeiter („Subprocessors“) von „Zoom“ ist Wootric entsprechend ausgeführt:

Die Aussage von Kuketz „Zoom übermittelt personenbezogene Daten an Drittanbieter“ ist – da dürfen wir Juristen genau arbeiten – im Hinblick auf die Offenlegung der E-Mail-Adresse an den Unterauftragnehmer „Wootric“ also rechtlich falsch.

Kuketz moniert weiter, dass die Offenlegung der Daten von „Zoom“ an „Wootric“ nicht in den Datenschutzhinweisen von „Zoom“ angegeben werde. Das ist richtig. Richtig ist aber auch, dass „Zoom“ das gar nicht tun muss.

Eine Pflicht zur Angabe von Unterauftragsverarbeitern in Datenschutzhinweisen gibt es nämlich nach wohl h.M. nicht.

Hintergrund: Art. 13 DSGVO ist insoweit primärrechtskonform auszulegen. Eine Pflicht zur Nennung von Unterauftragnehmern würde Art. 15 und 16 GRCh widersprechen.

Wichtig: Bei einem Auskunftsersuchen nach Art. 15 DSGVO wären Unterauftragnehmer wie „Wootric“ aber anzugeben.

Zwischenfazit von Kuketz ist:

Zoom nutzt also X-Dienstleister, mit denen dann vermutlich X-Verträge zur Auftragsverarbeitung abgeschlossen wurden, in denen die Unternehmen verpflichtet werden, die Daten ausschließlich zur Durchführung der »angeforderten Dienstleistung« zu verwenden. Sofern so umgesetzt, wäre das zumindest rechtlich in Ordnung. Nur hat das nichts mit dem Versprechen aus der Datenschutzerklärung zu tun:

„Ihre Privatsphäre zu schützen und sicherzustellen“

Die X-Dienstleister, die bei der Nutzung der eigentlichen „Zoom“-Services (zu unterscheiden von der reinen Website), sind dieser Liste zu entnehmen. Ich habe 15 Dienstleister gezählt. Ich finde, das sind für einen Service wie „Zoom“ nicht viele. Ich hätte da mehr erwartet.

Warum nun der Einsatz von Dienstleistern dem Schutz der „Privatsphäre“ widersprechen soll, verstehe ich nicht. Wenn wir den Gedanken zu Ende führen, dann dürften wir gar keine Auftragsverarbeiter mehr einsetzen, sondern würden alles selbst machen. Ich fürchte, das würde nicht zu mehr Datensicherheit führen.

Mein Fazit

Ich kann mich nur wiederholen. Wer „Zoom“ nicht einsetzen mag, weil er seine Informationssicherheit nicht als gewährleistet ansieht, der soll es lassen. Ich habe dafür Verständnis. Und es ist eine legitime Entscheidung.

Die Behauptung, dass „Zoom“ nicht datenschutzkonform einsetzbar ist, ist aus datenschutzrechtlicher Sichtweise aber offensichtlich falsch.

Genauso wenig stimmt in rechtlicher Hinsicht, dass „Zoom“ personenbezogene Daten an „Drittanbieter“ übermittelt.

Wie gesagt…ich mag es, wenn wir Dinge differenziert betrachten. Mike Kuketz macht seine Arbeit im technischen Bereich sicher prima. Und ich maße mir nicht an, über die Datenflüsse mehr zu wissen oder analysieren zu können als er. Was die juristische Beurteilung angeht, liegt er da aber falsch.

Und jetzt hoffe ich, dass sich die Gemüter mal wieder beruhigen und wir alle unsere Arbeit machen können.

Update II (27.03.2020) – Zum Vorwurf der Übermittlung von Daten an Facebook bei Nutzung der iOS App

Gestern (am 27.03.2020) wurde in dem Online-Journal Vice dieser Artikel veröffentlicht: Zoom iOS App Sends Data to Facebook Even if You Don’t Have a Facebook Account

Es wurde offenbar herausgefunden, dass in der „Zoom“ iOS App das Facebook SDK zum Einsatz kommt. Dieses wird von App-Entwicklern gerne verwendet, um Funktionalitäten von Facebook in einer App einzusetzen. Meine Vermutung ist, dass „Zoom“ das Facebook SDK in der iOS App einsetzt, um die Funktionalität, sich mit seinem „Facebook Konto“ anzumelden, umzusetzen.

Durch den Einsatz des Facebook SDK kommt nach Angaben in dem Vice-Bericht dazu, dass beim Start der iOS App Daten an die sog. Graph-API von Facebook gesendet werden. An diese API werden offenbar Daten über das vom Nutzer verwendete Gerät, Zeitzone und Stadt (der Einwahl) den Mobilfunknetzanbieter und eben auch eine generierte ID, die Facebook dann nutzen könnte, um diesen Nutzer mit Werbung anzusprechen.

Stimmen diese Vorwürfe? Nun…überprüft habe ich das nicht. Dafür fehlen mir auch ehrlich gesagt Mittel und Know-How. Die Angaben in dem Artikel klingen aber glaubhaft. Und es ist anscheinend nicht nur von einem Datensicherheits-Unternehmen herausgefunden, sondern von einem anderen Spezialisten bestätigt worden.

Was ist für mich die Konsequenz? Da „Zoom“ sich bislang nicht zu den Vorwürfen geäußert hat, habe ich heute morgen, unter Bezugnahme auf meinen Auftragsverarbeitungsvertrag das Datenschutzteam von „Zoom“ angeschrieben und konkrete Fragen zur Aufklärung gestellt.

Ich werde meinen Datenschutz-Coaching-Mitgliedern empfehlen, vorerst die iOS App von „Zoom“ nur dann zu verwenden, wenn sie für sich eine etwaige Übermittlung von Daten an Facebook für unproblematisch halten.

Bei der Desktop-App von „Zoom“ werden meines Wissens keine Daten an Facebook übertragen. Ich habe dies gerade vor einigen Tagen im Hinblick auf von mir verwendete macOS-Version mittels eines Netwerk-Monitors überprüft und keine entsprechenden Verbindungsaufrufe gefunden.

Ich hoffe sehr, dass „Zoom“ hier schnell reagiert und Abhilfe schafft. Ich habe die letzten zwei Tage damit verbracht, mir Alternativen anzuschauen. Die gibt es aber nur für Webinare bis maximal 250 Personen. Das ist für uns leider zu klein. Wir brauchen mindestens eine Kapazität für 400 Teilnehmer, besser bis zu 700 (oder 1000).

Update IV, 28.03.2020: Durch ein Update der iOS App wurde der Fehler gestern Abend behoben.

Empfohlen wurde mir z.B. BigBlueButton. Das klang zunächst vielversprechend. Allerdings ist der Aufwand für ein eigenes Hosting für uns viel zu hoch. Ehrlich gesagt ist mir das zu viel „Gefrickel“. Das könnte man natürlich hosten und supporten lassen, denke ich. Nur habe ich mir dann mal das Benutzerinterface und die Technik angesehen und muss leider sagen, dass das nicht ist, was wir brauchen. Das wäre im Vergleich zu „Zoom“ ein absoluter Rückschritt. Ist es das wert? Derzeit nicht.

Andere Anbieter wie Cisco Webex habe ich mir letztes Jahr als Alternative angesehen. Hat für uns nicht gepasst. Gleiches gilt für GoToWebinar. Die habe ich vor „Zoom“ genutzt und die Unzufriedenheit war damals der Grund für den Wechsel zu „Zoom“.

Ich halte die Augen offen und hoffe, dass „Zoom“ hier umgehend aufklärt und – falls erforderlich – unverzüglich Anpassungen vornimmt.

Update III (27.03.2020): Anmerkungen zur Stellungnahme von Prof. Dr. Roßnagel

Prof. Dr. Roßnagel hat mit Datum vom 23.03.2020 eine Stellungnahme zu „Zoom und Datenschutz“ (PDF) auf den Seiten seiner Hochschule veröffentlicht.

Die Stellungnahme stellt eine „Analyse“ der Datenschutzrichtlinien von „Zoom“ dar, die zugegebenermaßen „suboptimal“ (s.o.) formuliert sind. Roßnagel findet kleinere Mängel im Hinblick auf Art. 13 DSGVO, weil keine Hinweise auf ein Beschwerderecht bei einer Aufsichtsbehörde gegeben werden. Sicher kein kritischer Mangel, der zudem geheilt werden kann (s.u.).

Dann kommen Ausführungen zu Art. 14 DSGVO. Und da muss ich leider sagen, dass ich meine, dass die Ausführungen ein bisschen neben der Spur liegen. Denn für die Nutzung von „Zoom“ muss ich entweder die Applikation oder die Browser-Variante nutzen und bin damit immer unmittelbar Betroffener i.S.d. Art. 13 DSGVO. Soweit überhaupt Daten nicht vom Betroffenen selbst erhoben werden, wird dies bei der Nutzung der Online-Meeting-Services auch nicht von „Zoom“ verantwortet werden, sondern vom jeweiligen „Zoom“-Host, der insoweit als Verantwortlicher agiert.

Und da wären wir auch schon beim Grundproblem der Stellungnahme. Roßnagel verliert kein Wort über die dem Service zugrundeliegende Auftragsverarbeitung und das Data Processing Addendum von „Zoom“, das auch den Auftragsverarbeitungsvertrag i.S.d. Art. 28 DSGVO enthält. Ich frage mich: Warum nicht? Ist das einfach übersehen worden? Ist die Funktionsweise des Dienstes nicht verstanden worden? Oder soll es nur eine reine Betrachtung der Datenschutzrichtlinien für die „Website“ von „Zoom“ sein. Letzteres drängt sich als Eindruck auf.

Nur wird damit übersehen, dass die „Website“ von „Zoom“ nicht identisch mit dem „Online-Meeting-Service“ ist, für den „Zoom“ insoweit nur als Auftragsverarbeiter agiert. Als Auftragsverarbeiter ist „Zoom“ allerdings auch nicht nach den Art. 13, 14 DSGVO verpflichtet. Daher sind auch die weiteren Vorwürfe im Hinblick auf eine Nichteinhaltung von Art. 25 DSGVO im Hinblick auf den „Online-Meeting“-Service durch „Zoom“ nicht richtig zugeordnet. Auch Art. 25 DSGVO richtet sich an den Verantwortlichen, nicht den Auftragsverarbeiter.

Im Ergebnis will Roßnagel dann auch noch eine gemeinsame Verantwortlichkeit zwischen „Zoom“ und der Universität Kassel als Verantwortlichem herleiten. Dabei wird allerdings auch übersehen, dass eine Nutzung der „Zoom“-Applikation auch ohne die Website möglich ist. Ein Anknüpfungspunkt für eine gemeinsame Verantwortlichkeit fehlt dann jedoch.

Die Kritik von Roßnagel ist in Teilen berechtigt. In den entscheidenden Teilen aber nicht. Bei mir ist der Eindruck entstanden, dass Roßnagel sich den Dienst gar nicht näher angesehen, sondern sein Urteil allein auf Basis der Internetseite von „Zoom“ getroffen hat. Ich denke allerdings schon, dass hier differenziert werden muss.

Update, 31.03.2020: Die von Prof. Dr. Roßnagel geäußerte Kritik ist mit den am 30.03.2020 aktualisierten Datenschutzhinweise von „Zoom“ weitestgehend gegenstandslos. Ich bin gespannt, ob die Stellungnahme von Prof. Dr. Roßnagel aktualisiert wird.

Update VI, 31.03.2020: „Zoom“ hat seine Datenschutzhinweise aktualisiert

Als bekennender „Zoom“-Nutzer ist mir gestern Abend ein kleiner Stein vom Herzen gefallen, also den Tweet vom CEO von „Zoom“ las, aus dem sich ergab, dass „Zoom“ offenbar seine Datenschutzhinweise überarbeitet hat.

Das musste nicht zwingend etwas Gutes bedeuten. Aber schon der erste Blick war eine Erleichterung. Sie haben es endlich kapiert. Datenschutz und klare Aussagen dazu sind wichtig. Und so beginnen die Datenschutzhinweise von „Zoom“ nun mit einem klaren Statement der Leiterin der Rechtsabteilung von „Zoom“. Dort heißt es nun:

Wir verkaufen Ihre personenbezogenen Daten nicht. Egal, ob Sie ein Unternehmen, eine Schule oder ein einzelner Benutzer sind, wir verkaufen Ihre Daten nicht.

Ihre Meetings gehören Ihnen. Wir überwachen sie nicht und speichern sie nach Abschluss Ihres Meetings auch nicht, es sei denn, wir werden vom Gastgeber des Meetings beauftragt, sie aufzuzeichnen und zu speichern. Wir benachrichtigen die Teilnehmer sowohl über Audio als auch über Video, wenn sie an Meetings teilnehmen, ob der Gastgeber ein Meeting aufzeichnet, und die Teilnehmer haben die Möglichkeit, das Meeting zu verlassen

Großartig. Endlich. Richtig. Und gut gemacht. Auch der Rest der Datenschutzhinweise ist nun transparent und unterscheidet endlich zwischen der Website von „Zoom“ und dem Dienst „Zoom“. Das sind nämlich zwei verschiedene Dinge.

Die bislang unglücklich formulierte Passage in den Datenschutzhinweise zu einem „Verkauf“ von Daten, die wohl humorvoll sein sollte, ist nun endlich durch ein kräftiges und deutliches Statement ersetzt worden. Es werden keine Daten verkauft. Punkt.

Die verschiedenen Datenarten werden mit Beispielen und den jeweiligen Zwecken der Datenverarbeitung nun transparent und übersichtlich in tabellarischen Auflistungen dargestellt.

Das so umstrittene Feature des „Aufmerksamkeits-Trackings“, das Anlass für diesen Beitrag war (bzw. die Kritik an diesem Feature), ist nun auch ausdrücklich erklärt. Insbesondere wird hier jetzt deutlich gemacht, dass der Gastgeber eines Meetings (oder sein Account-Administrator) diese Funktion anschalten muss.

Übrigens erfüllen die neuen Datenschutzhinweise von „Zoom“ nun endlich auch alle Anforderungen aus Art. 13 DSGVO. Allerdings scheint die Angabe des „Vertreters“ in der EU zu fehlen. Das sollte „Zoom“ ergänzen.

Update VII, 01.04.2020: Zu den neuen Vorwürfen gegenüber „Zoom“ („Zoombombing“, Softwareinstallation auf dem Mac, Verzeichnisdienst und Ende-zu-Ende-Verschlüsselung)

Auch gestern wurde wieder Kritik gegenüber „Zoom“ geäußert. Um es vorwegzunehmen. In rechtlicher Hinsicht halte ich einen Part der Kritik für relevant. Und zwar hat „Zoom“ offensichtlich in seinem „Company Directory“ ein Problem bzw. Problem gehabt. Das lässt sich in diesem Artikel bei VICE nachlesen. Die technische Konfiguration dieses Dienstes (den ich nicht nutze) lässt oder ließ offensichtlich zu wünschen übrig. Der Fehler ist zwar aktuell behoben, aber nicht strukturell. Hier sollte „Zoom“ also eine verlässlichere Umsetzung implementieren.

Führt dieser Vorfall nun aber unweigerlich zu der Konsequenz, dass „Zoom“ datenschutzrechlich nicht mehr einsetzbar sei? Ich meine „Nein“. Es war allerdings der erst Fehler, den ich ernsthaft für rechtlich relevant halte.

Der zweite neue Vorwurf der Art und Weise der Softwareinstallation unter macOS ist mir schon seit jeher ein Dorn im Auge, weil „Zoom“ sich hier aus Gründen der vermeintlichen „Dummheit“ von Nutzern eines Tricks bedient, damit man bei weiteren Updates der „Zoom“ App unter macOS nicht jedesmal seinen Administratornamen und das Passwort eingeben muss. Wobei es meist nicht einmal, die vermeintliche „Dummheit“ der User ist, sondern die Tatsache, dass diese keine Software installieren können sollen. Und das ja „eigentlich“ auch seinen Grund. Daher ist dieses Vorgehen keine gute Idee von „Zoom“, aber datenschutzrechtlich nicht von Belang. Kenner wissen übrigens, wie das zu umgehen ist. Noch besser wäre allerdings, wenn „Zoom“ seine macOS App im Mac App Store anbieten würde. Das würde das Problem auch für die Nutzer beheben.

Weiter wurde „Zoom“ nun vorgeworfen, dass sie in ihren Marketing- und Produktinformationen den Eindruck erwecken würden, dass „Zoom“ eine Ende-zu-Ende-Verschlüsselung einsetze. Ich wurde vorgestern Abend schon mit dem Vorwurf konfrontiert und war überrascht. Ich bin noch nie davon ausgegangen, dass Video- und Audio-Meeting bei „Zoom“ Ende-zu-Ende-verschlüsselt sind. Ich habe erst wegen des Beitrags auf der Website von „The Intercept“ davon erfahren, dass „Zoom“ das überhaupt erwähnt. Wenn man sich das näher ansieht, erfährt man allerdings auch, dass nur die Chat-Inhalte Ende-zu-Ende-verschlüsselt sind. Letzteres war mir übrigens auch nicht mehr bekannt. Ich bin auch da nur davon ausgegangen, dass wie bei Video- und Audio nur die übliche Transportverschlüsselung via TLS zum Einsatz kommt.

Lange Rede, kurzer Sinn…die Aufregung kann ich hier aus datenschutzrechtlicher Sicht nicht nachvollziehen. Und wer lesen kann, ist klar im Vorteil. Ich habe in meinem Umfeld mal „Zoom-Nutzer“ gefragt. Niemand hatte die Idee, dass bei Video und Audio in „Zoom“-Meetings eine Ende-zu-Ende-Verschlüsselung zum Einsatz kommt. Das ist natürlich nicht repräsentativ. Ich habe nur den Eindruck, dass jetzt bei „Zoom“ gerade von Tech-Journalisten jeder Stein zweimal umgedreht wird. Auch das finde ich gut, solange es gut recherchiert ist. Rein rechtlich ist dieser Vorwurf für mich als Datenschutzrechtler aber nicht relevant. „Zoom“ hat dies am 01.04.2020 hier dann auch noch einmal klargestellt: „The Facts Around Zoom and Encryption for Meetings/Webinars“

Dann zum „Zoombombing“, also den Vorfällen, dass fremde Menschen sich einfach nach dem Zufallsprinzip über Meeting-IDs in fremde Meetings einwählen und dort dann z.B. pornografische Fotos zeigen etc.

Da muss ich sagen, dass es wieder mal Sache des Gastgebers eines „Zoom“-Meetings ist, hier Vorsorge zu treffen. Und das ist nicht schwer. Meetings also nur mit Passwort, ggf. mit Warteraum etc. Und vor allem sollte man in den Grundeinstellungen vorsehen, dass der Bildschirm nur vom Host geteilt werden kann. Wenn alle Meeting-Teilnehmenden da sind, kann zudem ein Meeting geschlossen werden („Lock the Meeting“), so dass keiner mehr hinzukommen kann etc.

Dafür gibt es also ausreichend Schutzmechanismen, die man aber auch als Gastgeber einer „Zoom“-Konferenz nutzen sollte. Den schwarzen Peter hier „Zoom“ zuzuschieben, ist nach meiner bescheidenen Auffassung jetzt eher eine schwache Argumentation.

Dann ist noch hinzugekommen, das nun die New Yorker Generalstaatsanwältin nun Untersuchungen gegen „Zoom“ wegen der „Datenschutz- und der Datensicherheitspraxis“ eingeleitet hat. Nun…ich finde das gut. Auch das wird mehr Klarheit bringen. Und letztlich wird auch das dazu beitragen, dass „Zoom“ den nun begonnenen Weg, den Aspekten des „Datenschutzes“ im Unternehmen noch mehr Fokus und Gewicht zu geben, noch verstärken werden muss. Ein bisschen Druck kann da nicht schaden.

Update VIII, 01.04.2020: Sicherheitslücke „UNC-Links“ & „Camera Bug“

Heute gab es weitere Vorwürfe gegenüber „Zoom“.

Der eine Beitrag richtet sich (richtigerweise) gegen die bereits oben beschriebene Installationsweise von „Zoom“ unter macOS. Der Beitrag zeigt dann, wie dadurch theoretisch jemand durch eine Manipulation des Installations-Scripts die Webkamera „hijacken“ könnte. Gut, theoretisch ist das möglich. Das praktische Risiko für aktuelle Zoom-User im Home Office dürfte aber doch sehr gering sein. Also: Richtiger Hinweis, aber Risiko gering. Das Problem würde sich lösen, wenn „Zoom“ endlich seine Installationsroutine unter macOS ändern würde (s.o.). Im Ergebnis aber kein Drama.

Den zweiten Hinweis auf eine Sicherheitslücke fand ich auf den ersten Blick dann schon erheblicher. Und zwar „rendert“ die Zoom-App sog. „UNC-Links“ und macht sie anklickbar. In diesem Beitrag ist recht allgemein verständlich beschrieben, wie das Angriffszenario aussieht. Ich habe die betreffende Passage mal ins Deutsche übersetzt:

Wenn ein Angreifer einen UNC-Link in einem Zoom-Besprechungs-Chatfenster veröffentlicht hat und Sie als Zoom-Benutzer auf diesen Link klicken und Ihr Windows-Computer oder Ihre Firewall die Netzwerkfreigabe über das Internet erlaubt, dann würde Ihr Computer versuchen, auf die angegebenen Dateien auf dem Server unter foobar.com mit dem SMB-Dateifreigabeprotokoll (Server Message Block) zuzugreifen.

Ihr Computer würde versuchen, sich beim foobar.com-Server anzumelden, indem er Ihren Windows-Benutzernamen und eine schwach verschlüsselte Form Ihres Windows-Kennworts an den Fernserver sendet.

Dieses Passwort könnte mit dem Windows-NTLM-Algorithmus verschlüsselt sein, der sehr leicht zu “knacken” ist, um das eigentliche Passwort abzuleiten. Wenn dies der Fall ist, kann sich der Idiot, der den UNC-Link gepostet hat, jetzt bei Ihrem Computer anmelden.

Und wenn der UNC-Dateipfad zu einer Anwendung oder einer anderen ausführbaren Datei auf dem foobar.com-Server führt, dann könnte sich die Anwendung – bei der es sich leicht um Malware handeln könnte – öffnen und auf Ihrem Rechner laufen. Der Idiot, der Ihre Windows-Anmeldeinformationen hat, könnte diese Malware verwenden, um aus der Ferne auf Ihren Computer zuzugreifen.

Das hört sich übel an. Bei näherer Hinsicht ist das allerdings auch nicht wirklich ein „Drama“. Denn in gleicher Art und Weise funktioniert z.B. der Windows Explorer. Entsprechend wurde dieser „Bug“ unter IT-Securtiy-Fachleuten z.T. auch als vollkommen übertrieben dargestellt (z.B. hier und hier).

Wie ansonsten auch, sollte man bei „Zoom“-Meetings darauf achten, dass keine „Fremden“ teilnehmen und dass Menschen auch darauf achten, worauf sie klicken. Intern könnten zudem bestimmte Ports für Netzwerkzugriffe nach außen geblockt werden, um das Risiko zu minimieren. Für Anbieter von Webinaren mit „Zoom“ und einer offenen Teilnehmergruppe wäre es allerdings schon wünschenswert, dass der Fehler durch „Zoom“ so schnell wie möglich behoben wird.

Update IX, 02.04.2020: Soll ich bei „Zoom“ bleiben?

„The heat is on“. So könnte man wohl die letzten Tage bzgl. „Zoom“ nennen. Viel schlechte Presse, neue Sicherheitsvorwürfe. Soll ich persönlich dennoch bei „Zoom“ bleiben?

Ich bin ehrlich. Ich habe mich in den letzten Tagen immer wieder nach Alternativen umgesehen. Und für den reinen Meeting-Bereich, also Online-Meetings mit bis zu 50 Personen (oder ggf. bis zu 200 Personen) gibt es gute oder zumindest brauchbare Alternativen. Da kann sich jeder einmal umsehen, wenn er sich bei „Zoom“ nicht mehr wohlfühlt.

Da ich „Zoom“ für große Webinare benötige, habe ich persönlich immer noch keine Alternative gefunden. Und ich bin nach wie vor der Meinung, dass „Zoom“ in datenschutzrechtlich zulässiger Weise eingesetzt werden kann.

Ärgerlich ist, wenn jetzt z.B. bei Twitter gewarnt und dringend empfohlen wird, die „Zoom“-App auf dem Mac zu löschen (wie z.B. hier). Das ist nicht seriös, denn zur Ausnutzung der betreffenden Sicherheitslücke müsste der Angreifer einen lokalen Zugang zu dem Mac haben (s.o.). Darauf sollte in so einem Tweet dann auch hingewiesen werden. Nicht jeder, der den guten Artikel von Patrick Wardle liest, kann diesen auch verstehen.

Warten wir mal ab, was der Tag für „Zoom“ heute wieder bringt…

Update X, 02.04.2020 – Kräftiges Statement von „Zoom“ zu IT-Sicherheit & Datenschutz

Endlich ist es soweit. „Zoom“ scheint verstanden zu haben. Noch am 01.04.2020 (Pazifischer Zeit) erscheint ein Beitrag vom CEO von „Zoom“ Eric S. Yuan im Blog von „Zoom“. Er trägt den Titel: „A Message to Our Users“

Und er enthält ziemlich genau das, worauf ich gewartet habe. Ein klares Statement dazu, dass sie Datenschutz und IT-Sicherheit zu sehr vernachlässigt haben und nun einen Fokus auf diese Themen setzen werden.

Neben dem typischen Gefasel, das Datenschutz wichtig ist etc., gibt es in dem Blogbeitrag zunächst Hinweise dazu, was Zoom bislang getan hat. Und da war ich selbst überrascht. Denn nach Angaben von „Zoom“ wurden die gestern veröffentlichen Sicherheitslücken (dazu mein Update IX) auch gestern schon behoben – neben diesen anderen Aktionen (Update, 03.04.2020: „Zoom“ hat einige der nachfolgenden Statements noch einmal konkretisiert, ich habe die Änderungen aufgenommen):

On April 1, we:

- Published a blog to clarify the facts around encryption on our platform – acknowledging and apologizing for the confusion.

Okay…fand ich schon vorher nicht so tragisch, s.o.

- Permanently removed the attendee attention tracker feature.

Habe ich gerade nachgeprüft. Ist korrekt. Die Funktionalität ist entfernt.

- Released fixes for both Mac-related issues raised by Patrick Wardle.

Patrick Wardle hat am 02.04.2020 bestätigt, dass mit der neuen Version 4.6.9 der Zoom-App die Probleme behoben worden sind.

- Released a fix for the UNC link issue.

Auch hier ist bestätigt, dass die neue Version 4.6.9. die Probleme der Zoom App behoben worden sind.

- Permanently removed the LinkedIn Sales Navigator after identifying unnecessary data disclosure by the feature.

War mir bislang nicht bekannt, aber gut, wenn das so ist.

Worauf ich persönlich gewartet habe, war ein starkes „Comittment“ für das Thema Datenschutz und IT-Sicherheit. Und das kam nun endlich – ich habe den betreffenden Teil des Statements des CEO diesbezüglich einmal übersetzt:

In den nächsten 90 Tagen werden wir die erforderlichen Ressourcen bereitstellen, um Probleme besser identifizieren, angehen und proaktiv lösen zu können. Wir haben uns auch verpflichtet, während dieses gesamten Prozesses transparent zu sein. Wir wollen tun, was nötig ist, um Ihr Vertrauen zu erhalten. Dazu gehört:

- Ein sofortiges „Einfrieren“ von Funktionen und die Verlagerung aller unserer technischen Ressourcen auf unsere größten Vertrauens-, Sicherheits- und Datenschutzprobleme.

- Die Durchführung einer umfassenden Überprüfung mit Experten von Drittanbietern und repräsentativen Nutzern, um die Sicherheit all unserer neuen Kunden-Anwendungsfälle zu verstehen und zu gewährleisten.

- Erstellung eines Transparenzberichts, der Informationen zu Anfragen nach Daten, Aufzeichnungen oder Inhalten enthält.

- Die Verbesserung unseres aktuellen Bug-Bounty-Programms.

- Die Einrichtung eines CISO-Rates in Partnerschaft mit führenden CISOs aus der gesamten Branche, um einen ständigen Dialog über bewährte Praktiken im Bereich Sicherheit und Datenschutz zu ermöglichen.

- Durchführung einer Reihe von gleichzeitigen White Box-Penetrationstests, um Probleme weiter zu identifizieren und zu lösen.

- Ab nächster Woche werde ich mittwochs um 10 Uhr morgens ein wöchentliches Webinar veranstalten, um unsere Community über die neuesten Entwicklungen im Bereich Sicherheit und Datenschutz zu informieren.

Das ist in vielen Punkten das, was aus der Informationssicherheitsszene gefordert wurde. Ich kann das nur begrüßen und hoffe, dass den Worten auch Taten folgen.

Ich werde bis auf Weiteres bei „Zoom“ für die Veranstaltung unserer Webinare bleiben.

Update XI, 03.04.2020: „War Dialing“

Ich wurde auf Twitter auf ein vermeintliches Problem bei „Zoom“ wegen eines sog. „War Dialing“-Tools aufmerksam gemacht. Dieses Tool ermöglicht das Auffinden von „Zoom“-Meetings, die nicht durch ein Passwort geschützt sind und damit dann z.B. von nicht eingeladenen Gästen (für z.B. „Zoombombing“) „besucht“ werden können.

Wer aber schon bislang (was zudem die Standard-Einstellung bei „Zoom“ ist) seine Meetings mit einem Passwort geschützt hat, ist nicht gefährdet.

Daher hier noch einmal die Empfehlung, seine „Zoom“-Meetings mit einem Passwort zu schützen. Zudem kann man immer daran denken, seine „Zoom-Meetings“ durch Verwendung des „Warteraum“-Features durchzuführen. Damit können durch den Gastgeber eines Meetings die Meeting-Teilnehmenden in den Meeting-Raum einzeln manuell eingelassen werden. Ferner kann das „Zoom“-Meeting, wenn alle Teilnehmenden im Meeting sind, „geschlossen“ werden. Weitere Personen können dann nicht mehr am Meeting teilnehmen.

Update XII, 03.04.2020: Zweifel an der Sicherheit der Verschlüsselung von „Zoom“?

Heute wurde ein Bericht veröffentlicht, der einen kritischen Blick auf die von „Zoom“ verwendeten Verschlüsselungstechnologien wirft. Die Hauptergebnisse der Untersuchung habe ich einmal übersetzt:

- In der Zoom-Dokumentation wird behauptet, dass die App nach Möglichkeit die “AES-256”-Verschlüsselung für Besprechungen verwendet. Wir stellen jedoch fest, dass in jeder Zoom-Sitzung ein einziger AES-128-Schlüssel im ECB-Modus von allen Teilnehmern zur Ver- und Entschlüsselung von Audio und Video verwendet wird. Die Verwendung des ECB-Modus wird nicht empfohlen, da die im Klartext vorhandenen Muster bei der Verschlüsselung erhalten bleiben.

- Die AES-128-Schlüssel, die nach unserer Überprüfung ausreichen, um im Internetverkehr abgefangene Zoom-Pakete zu entschlüsseln, scheinen von Zoom-Servern erzeugt zu werden und werden in einigen Fällen den Teilnehmern einer Zoom-Sitzung über Server in China zugestellt, selbst wenn sich alle Sitzungsteilnehmer und die Firma des Zoom-Teilnehmers außerhalb Chinas befinden.

- Zoom, ein Unternehmen mit Sitz im Silicon Valley, scheint drei Unternehmen in China zu besitzen, über die mindestens 700 Mitarbeiter für die Entwicklung der Software von Zoom bezahlt werden. Diese Vereinbarung ist angeblich ein Versuch der Arbeitsarbitrage: Zoom kann die Zahlung von US-Löhnen beim Verkauf an US-Kunden vermeiden und so ihre Gewinnspanne erhöhen. Allerdings könnte diese Vereinbarung Zoom auf den Druck der chinesischen Behörden reagieren lassen.

Ob der Punkt 3.) jetzt wirklich ein „Argument“ ist, wird jedes Unternehmen, das „Zoom“ nutzt, für sich beantworten müssen.

Die Punkte 1.) und 2.) sind für mich das erste Mal relevante Punkte, zu denen ich mir eine kurzfristige vernünftige Stellungnahme von „Zoom“ wünsche. Die Verwendung des ECB-Modus ändert zwar nichts daran, dass die Daten verschlüsselt sind. Aber in dem Beitrag wird anhand der Verschlüsselung eines Bildes eines Pinguins ganz gut sichtbar, warum das keine wirklich gute Verschlüsselung ist.

Im Hinblick auf besondere Betriebs- und Geschäftsgeheimnisse sollte man daher hier Vorsicht walten lassen und die weitere Entwicklung beobachten. Gegen die Veranstaltung von Webinaren über „Zoom“ bestehen allerdings m.E. keine Bedenken. Ich werde hier über den weitere Entwicklung berichten.

Nun wird sich bei „Zoom“ zeigen, ob das „Commitment“ zu Datenschutz und IT-Sicherheit wirklich ernst gemeint war.

In dem Beitrag wird aufgrund einer aktuellen Sicherheitslücke im Warteraum-Feature empfohlen, zunächst nur den Passwort-Modus für „Zoom“-Meetings zu verwenden. Der Fehler wurde an „Zoom“ berichtet und „Zoom“ hätte auch reagiert. Die Autoren des Beitrags werden dann nach Behebung der Lücke über dieselbe berichten. Es bleibt also spannend mit „Zoom“.

Update XIII, 05.04.2020 Reaktion von „Zoom“ und ein sachlicher Beitrag

„Zoom“ hat in recht ordentlicher Weise auf die letzten Vorwürfe (s. Update 12) reagiert. Das lässt hoffen. Aber aktuell würde ich immer noch Vorsicht bei „Zoom“-Meetings walten lassen, über die Betriebs- und Geschäftsgeheimnisse besprochen werden. Warten wir ab, wie „Zoom“ hier reagiert.

Die aktuelle Diskussion um „Zoom“ wird sehr emotional geführt. Sehr hilfreich und vor allem fachlich kompetent fand ich diesen Beitrag hier: „Zoom isn’t Malware.“

Update XIV, 09.04.2020 Meine aktuelle Sichtweise zu „Zoom“

Ich kann die Menge der E-Mails, die mich zum Thema „Zoom“ erreichen, nicht mehr nachzählen. Unglaublich, wie dieses Thema derzeit intensiv diskutiert wird. Seit gestern wird nun vermehrt gefragt, was ich von „Zoom“ halte, wo nun „sogar“ Google die Software von den Geräten ihrer Beschäftigten verbannt hat.

Dass Google das nun tut, verwundert mich nicht unbedingt, wenn wir uns das Produktportfolio von Google im Hinblick auf ihr eigenes Produkt „Meet“ anschauen. Mich interessiert da eher, wie die Informationssicherheits-Community die Geschehnisse um „Zoom“ aktuell bewertet. Und da gibt es ein durchaus differenziertes Bild. Wie z.B. hier (Patrick Wardle), Bill Marczak und hier Steven M. Bellovin. Generell wird gewürdigt, dass „Zoom“ die Probleme ernstnimmt und auch zügig adressiert. Auch hier werde ich den weiteren Verlauf aber genau beobachten.

Derzeit sehe ich unter Bezugnahme auf die insoweit einschlägigen Stellungnahmen aus dem Bereich der Informationssicherheit keine ernsthaften Probleme beim Einsatz von „Zoom“ im Bereich E-Learning, Lehre (z.B. Universitäten) oder Online-Training, wenn die aktuelle „Zoom“-Version unter macOS installiert wurde. Daher werde ich auch weiterhin auf „Zoom“ setzen und die weitere Entwicklung genau beobachten.

Im Hinblick auf Betriebs- und Geschäftsgeheimnisse würde ich aktuell in der Tat Vorsicht walten lassen. Hier wird „Zoom“ beweisen müssen, dass den Worten auch weiter Taten folgen werden. „Zoom“ hat angekündigt, dass die bisher verwendete Verschlüsselung gehärtet wird und man auf „AES-256 GCM“ umsteigen wird. Und zwar soll dies kurzfristig (binnen 45 Tagen heißt es) erfolgen. Wenn dies umgesetzt werden sollte, halte ich auch im Bereich der Betriebs- und Geschäftsgeheimnisse „Zoom“ wieder für vertretbar. Warten wir also ab.

Update XV, 15.04.2020 Was gibt es Neues in Sachen „Zoom“?

Es ist in den letzten Tagen doch etwas ruhiger geworden in Sachen „Zoom“. Das ist vielleicht auch den Ostertagen geschuldet. Gestern kam noch einmal eine Meldung, dass rund 500.000 Logindaten (E-Mail-Adresse & Passwort) im Darknet käuflich zu erwerben sind. Allerdings hat sich schnell herausgestellt, dass es sich dabei um Kombinationen von E-Mail-Adressen und Passwörtern aus alten Hacks anderer Anbieter (z.B. LinkedIn) handelt. Ist also kein originäres „Zoom“-Problem, sondern vielmehr noch einmal Anlass für die dringende Bitte an alle Internet-Nutzer, bitte nicht dieselben Passwörter für die Anmeldung bei verschiedenen Internetdiensten zu verwenden.

Ansonsten kann ich momentan eher nur Positives bzgl. „Zoom“ berichten. Es sind weitere schnelle Updates mit verbesserten Sicherheitsfunktionen entschieden.

Was bislang nur größeren Kunden von „Zoom“ möglich war, wird jetzt für alle zahlenden Zoom-Nutzer ab 18.04.2020 möglich. Denn dann kann die Rechenzentrums-Region genutzt werden. Wenn also ein EU-Unternehmen „Zoom“ nutzt, kann im Account-Bereich künftig eingestellt werden, dass die Daten auch nur in den EU-Rechenzentren von „Zoom“ verarbeitet werden. Ein guter, wichtiger und richtiger Schritt.

Seit dem 07.04.2020 wird zudem der Auftragsverarbeitungsvertrag automatisch mit der Erstellung eines „Zoom“-Accounts in das Vertragsverhältnis eingebunden. Ein gesonderter Abschluss und die Einsendung des Vertrages ist nicht mehr erforderlich. Ich habe daher meinen Beitrag „So schließt du einen Auftragsverarbeitungsvertrag mit „Zoom““ entsprechend aktualisiert.

Aufmerksame Menschen werden erkennen, dass im Auftragsverarbeitungsvertrag von „Zoom“, der online abrufbar ist, mehrere Seiten fehlen bzw. Seitensprünge vorhanden sind. Das ist darauf zurückzuführen, dass auf diesen Seiten normalerweise Unterschriftenfelder vorhanden wären, die durch den elektronischen Vertragsabschluss entfallen. Die Tatsache, dass „Zoom“ diese Seiten nun in der elektronischen Fassung entnommen hat, dürfte damit begründet sein, dass im Vertragsmanagement entschieden worden ist, nur eine Fassung des Auftragsverarbeitungsvertrages zu verwenden, damit es bei der Angabe von Seitenzahlen nicht zu Verwirrungen kommt. So schließt der Anbieter von „Zoom“ mit Unternehmenskunden immer noch auch unterschriebene Fassungen des Auftragsverarbeitungsvertrages ab, in dem dann die Unterschriftenfelder und damit auch die in der elektronischen Fassung fehlenden Seiten vorhanden sind. Ich persönlich hätte es bevorzugt, wenn die Seitenangaben in der elektronischen Fassung durchlaufend gewesen wären, um Verwirrungen zu vermeiden. Rechtlich zwingend ist dies jedoch nicht. Zudem hätte ich persönlich mir gewünscht, dass die automatische Einbindung des Auftragsverarbeitungsvertrages bei der Registrierung eines Accounts etwas deutlicher erfolgen würde. Dazu gibt es ein paar weitere Worte von mir im o.g. Artikel.

Grundsätzlich ist diese Entwicklung bei „Zoom“ aber auch positiv zu bewerten.

Wenn jetzt noch der Wechsel der Verschlüsselung von „AES ECB“ auf „AES 256 GCM“ erfolgt, wird eine Empfehlung von „Zoom“ auch für den Bereich von Geschäftsgeheimnissen wieder möglich erscheinen.

Gegen die Nutzung von „Zoom“ für Webinare, E-Learning und ähnliche Angebote gibt es aus rechtlicher Sicht jetzt schon keine grundlegenden Bedenken. Alle kritischen Ausführungen dazu ließen sich bei näherem Hinschauen meinerseits widerlegen bzw. wurden nicht substantiiert belegt. Es scheint also aktuell eher ein „Gefühl“ zu sein, „Zoom“ nicht nutzen zu können bzw. zu wollen. Dieses Gefühl steht jedem zu. Niemand muss „Zoom“ nutzen. Allerdings meine ich schon, dass ein Einsatz von „Zoom“ immer noch rechtlich und auch technisch vertretbar ist. Für einige alternative Anbieter kann ich das leider nicht sagen.

Wir dürfen also gespannt sein, ob „Zoom“ kurzfristig auch die verwendete Verschlüsselung optimiert. Vorstellbar wäre hier für mich auch, dass ein Nutzer ggf. das Sicherheits-Niveau einstellen kann. Denn die „AES ECB“-Verschlüsselung könnte vor allem auch einer der Gründe für die gute „Performance“ von „Zoom“ in Zeiten von hoher Auslastung sein. Eine Ver- und Entschlüsselung per „ECB“ ist nämlich bedeutend schneller als andere „AES“-Verschlüsselungsvarianten. So heißt es zumindest. Ich bin insoweit auch nur mit „Halbwissen“ ausgestattet.

Eine Idee könnte daher sein: „Zoom“ könnte dem Host eines Meetings die Möglichkeit geben, in kleineren Meetings, in denen z.B. auch Geschäftsgeheimnisse thematisiert werden (und die Performance wegen einer geringeren Teilnehmerzahl nicht entscheidend ist), die bessere Verschlüsselung wie z.B. „AES GCM“ einzustellen und z.B. in „unkritischen“ Meetings und Webinaren die schnellere, aber weniger sichere Verschlüsselung (z.B. AES ECB).

Standardmäßig könnte dann für Meetings die bessere Verschlüsselung voreingestellt werden. Denkbar wäre m.E. auch für Webinare als Voreinstellung die „performantere“, aber weniger sichere Verschlüsselung zu wählen.

Wie dem auch sei. Ich denke schon, dass „Zoom“ hier Verbesserungen vornehmen wird. Und eines werden wir recht sicher sagen können. Es wird wohl kaum einen Videokonferenz-Dienst geben, der ähnlich kritisch von einer großen Zahl von Personen aus dem Informationssicherheitsbereich durchleuchtet wurde, wie „Zoom“ derzeit. „Zoom“ sollte das nutzen, aus den Fehlern lernen und im Gegenzug aber auch eine Chance erhalten können.

Ich freue mich jedenfalls, wenn wir mit diesem Thema lieber auf Basis von sachlichen Erwägungen und weniger auf Basis eines „Gefühls“ umgehen.

Update XVI, 16.04.2020 Berliner Aufsichtsbehörde zu „Zoom“ (Skype und Microsoft Teams)

Wie die Kollegen von Reuschlaw hier schon kritisch kommentiert haben, hat die Berliner Datenschutz-Aufsichtsbehörde sich in Form einer Checkliste (PDF) und einer Stellungnahme oder Orientierungshilfe (PDF) sich zu Anforderungen an Videokonferenzsysteme geäußert.

Neben allgemein guten Ausführungen zu Anforderungen an solche Systeme in der Stellungnahme (PDF) der Aufsichtsbehörde gleitet die Aufsichtsbehörde leider dann in einen kleinen „Nicht-Argumentations-Nebel“ ab. Denn der Einsatz von Microsoft Teams, Skype und natürlich auch „Zoom“ wird per se für rechtswidrig gehalten, ohne substantiiert darauf einzugehen oder dies gar konkret zu begründen.

Zu „Zoom“ heißt es pauschal, dass nach Stand vom 02.04.2020 die datenschutzrechtlichen Anforderungen des Anbieters von „Zoom“ nicht eingehalten würden. Eine konkrete Begründung gibt es nicht. In der Checkliste (PDF) der Aufsichtsbehörde lässt sich dann allenfalls erahnen, dass die Aufsichtsbehörde der Auffassung sein könnte, dass „Microsoft, Skype Communications und Zoom Video Communications“ die Anforderungen bzgl. des Abschlusses der vertraglichen Regelungen (EU-Standardvertragsklauseln) nicht einhalten würden. Begründet wird auch dies wiederum nicht konkret oder nachvollziehbar.

Da sowohl bei Microsoft als auch bei Zoom vertraglich geregelt werden kann, dass eine Datenverarbeitung in der EU erfolgt und zudem auch die Möglichkeit besteht (zumindest im Falle von Zoom) individuelle Auftragsverarbeitungsverträge abzuschließen, vermag ich nicht nachzuvollziehen, wie die Berliner Aufsichtsbehörde zu dieser Auffassung kommt. Anscheinend kennt die Aufsichtsbehörde zumindest nicht die Vertragspraxis der Anbieter und die technische Detail-Ausgestaltung offenbar auch nicht. Jedenfalls fehlen Hinweise zu diesen Themen, die bei so gewichtigen Vorwürfen bzgl. einzelner Anbieter geboten gewesen wären.

Ich muss leider gestehen, dass ich einzelne Äußerungen von Aufsichtsbehörden gerade in Zeiten der aktuellen Pandemie wenig bis gar nicht nachvollziehen kann. So empfiehlt auch die Berliner Aufsichtsbehörde grundsätzlich wieder, man solle ggf. besser Telefonkonferenzen durchführen. Und der weitere Hinweis, dass eine selbst gehostete Videokonferenz generell „sicherer“ sei, ist grundsätzlich auch nur dann korrekt, wenn ein gutes technisches Know-How in dem Unternehmen oder der öffentlichen Stelle zum sicheren Betrieb dieser Systeme besteht. Das ist allerdings nicht unbedingt die Regel.

Im Ergebnis ist festzustellen, dass die von der Berliner Aufsichtsbehörde veröffentlichte Stellungnahme und Checkliste zu Videokonferenzen im Hinblick auf die Behauptung, dass die Nutzung von „Skype“, „Microsoft Teams“ und „Zoom“ rechtlich unzulässig sei, derzeit rechtlich unsubstantiiert ist. Ohne weitere Begründung seitens der Aufsichtsbehörde kann diese Einschätzung der Aufsichtsbehörde m.E. nicht ernstgenommen werden. Wir dürfen gerade in diesen Zeiten von Aufsichtsbehörden gut überlegte und vor allem nachvollziehbare Stellungnahmen erwarten. Hier darf die Berliner Aufsichtsbehörde eine Begründung nachlegen und dabei vor allem auch recherchieren, ob und inwieweit die Tatsachenbehauptungen in den Dokumenten sachlich wirklich zutreffend sind. Auch insoweit möchte ich hier noch einmal die Stellungnahme von Carlo Piltz und Stefan Hessel empfehlen.

Update, 21.04.2020: Mit den leider nicht wirklich geeigneten Empfehlungen oder Hinweisen der Datenschutz-Aufsichtsbehörden haben sich übrigens auch Nico Schröter und Lukas Zöllner in ihrem LTO-Artikel beschäftigt: Denn sie wollen wissen, was sie tun (dürfen)

Update XVII, 23.04.2020 Aktueller Stand in Sachen „Zoom“

In Sachen „Zoom“ gibt es seit dem letzten Update Gutes und Schlechtes zu berichten. Fangen wir mal mit dem Schlechten an. Der geschätzte Thorsten Schröder hat sich den Windows-Client für „Zoom“ etwas näher angesehen und hat – sagen wir es mal so – ein ziemliches „Gefrickel“ von veralteten Softwarebibliotheken und nicht gerade vorbildlichem Code vorgefunden. Ein Teil davon könnte unter bestimmten Voraussetzungen von böswilligen Angreifern ausgenutzt werden. Für konkretere Auswertungen fehlte es an der Zeit, zumal Schröder sich das in seiner Freizeit angesehen hat. Den Beitrag kann man hier nachlesen.

Es ist das zweite Mal, dass ich die Kritik für fundiert halte. Derzeit ist nicht klar, ob sich die Mängel auch auf den Linux- und macOS-Client von „Zoom“ beziehen.

Im Hinblick auf die im Update XII und XV angesprochene „schwache“ AES-Verschlüsselung gibt es jetzt allerdings gute Nachrichten. Gestern hat „Zoom“ eine neue Version 5.0 angekündigt, in der dann die bessere (und gute) „AES 256bit GCM“ implementiert ist. Die funktioniert allerdings nur dann, wenn alle Teilnehmenden auf ein Update auf den neuen „Zoom 5.0“-Client vorgenommen haben. Nach dem 30.05.2020 ist dann ein Update zwingend, um „Zoom“ nutzen zu können. Und dann soll auch nur noch die „AES 256bit GCM“-Verschlüsselung zum Einsatz kommen. Das sind gute Nachrichten.

Richtig gute Nachrichten wären es allerdings erst, wenn dann auch die Schwachstellen im Programm-Code der Apps für die Betriebssysteme behoben sind. Hier darf man ein wenig hoffen, dass „Zoom“ weiter schnell Änderungen implementiert. Nach Angaben von Alex Stamos, den „Zoom“ als Berater hinzugezogen hat, sind derzeit drei externe Unternehmen als „White Hat Hacker“ zum Auffinden von Schwachstellen bei „Zoom“ beauftragt. Erkannte Mängel sollen dann sofort behoben werden.

Die Geschwindigkeit, in der „Zoom“ aktuell Verbesserungen bringt, ist beachtlich. Hier sollten wir uns aber nicht täuschen lassen. Ich hoffe, dass sich insbesondere Experten aus dem Bereich der Informationssicherheit, die neuen „Zoom 5.0“-Versionen ansehen, die im Laufe der nächsten Tage zur Verfügung stehen sollen. Es bleibt also spannend. Ich schaue parallel immer noch nach Alternativen für meine Webinare, behalte mein Vertragsverhältnis mit „Zoom“ aktuell noch aufrecht.

Update XVIII, 29.04.2020 Version „Zoom 5.0“ ist da und löst einen Großteil der Probleme

Mittlerweile hat der Anbieter von „Zoom“ die Version 5.0 zum Download bereitgestellt. Und da mit dieser Version die Verschlüsselung auf „AES 256bit GCM“ umgestellt wird, kann man hier m.E. wieder eine bedingte Freigabe von „Zoom“ für den Bereich von Betriebs- und Geschäftsgeheimnissen geben. Bedingt deswegen, weil die neue Verschlüsselung nur dann zum Einsatz kommt, wenn alle Teilnehmenden die „Zoom 5.0“ verwenden. Nach dem 30.05.2020 wird es aber glücklicherweise eine Update-Pflicht geben, so dass eine Teilnahme an Zoom-Meetings und Webinaren nur noch mit der neuen Software möglich ist.

Die neue Verschlüsselung ist ein bedeutender Schritt nach vorne. Wenn jetzt noch bestätigt werden würde, dass auch die Schwächen des Software-Clients behoben sind (s. Update XVII), dann wäre das ebenfalls ein großer Schritt in Sachen „grünes“ Licht für „Zoom“. Dann verblieben die Bedenken nur noch insoweit für die Menschen, die generell ein Problem damit haben, dass Teile der Softwareentwicklung bei „Zoom“ in China erfolgen oder etwas gegen US-Anbieter allgemein haben. Wer diese Bedenken hat, sollte aber generell überall sehr genau hinschauen, was er nutzt bzw. dann eben Services selbst hosten, wenn er denn den Quelltext zur Verfügung hat und diesen auch verstehen kann bzw. einen Dienstleister mit der Prüfung beauftragt hat und auch insoweit keine Probleme entdeckt werden konnten.

Um es noch einmal zu betonen: Niemand muss „Zoom“ gut finden. Es gibt ausreichend brauchbare Alternativen. Durch die zahlreichen Videokonferenzen beruflicher und privater Natur haben wir sicher alle viele Tools kennengelernt. Jeder möge das nehmen, das er selbst für am besten hält. Im Hinblick auf die Leistung, Bedienung und vor allem die Features bei der Teilnehmerverwaltung ist „Zoom“ immer noch meine erste Wahl, wenn es um Webinare und große Meetings geht. Im Hinblick auf die Rechtskonformität von „Zoom“ ist nach aktuellem Stand allerdings festzustellen, dass „Zoom“ datenschutzkonform eingesetzt werden kann.

Update XIX, 27.05.2020 Zoom hat weitere Verbesserungen eingeführt

Seit dem letzten Update sind einige Wochen vergangen. Und auch in diesen Wochen hat „Zoom“ erfreulicherweise an seinem 90-Tage-Plan zur Verbesserung der Sicherheit von „Zoom“ gearbeitet. Im „Zoom“-Client sind weitere Verbesserungen implementiert worden. Ferner gibt es Hinweise dafür, dass auch die Sicherheitsprobleme des „Clients“ behoben werden. Wer den Teilnehmenden an einem Meeting oder Webinar aber die Teilnahme ohne die Installation einer App anbieten möchte, kann dies auch in seinen „Zoom“-Meeting-Einstellungen konfigurieren. Das führt dazu, dass man beim Aufruf des Meetings dann auch die Möglichkeit erhält, nur über seinen Browser teilzunehmen. Das sollte in der Praxis einen Großteil der Probleme beheben können.

Mittlerweile hat „Zoom“ sogar ein ordentliches Konzept für eine echte Ende-zu-Ende-Verschlüsselung vorgestellt. Auch das sieht vielversprechend aus. Aufgrund dieser Verbesserungen bin ich bzgl. des weiteren Einsatzes von „Zoom“ aktuell weiterhin positiv gestimmt.

Update XX, 09.08.2020 Bye, bye Zoom

Ich war in der Sommerpause und habe diesen Beitrag daher lange nicht mehr aktualisiert. Daher eine kurze Meldung zum Status Quo: Ich habe meinen Vertrag über die Inanspruchnahme von kostenpflichtigen Leistungen gekündigt. Leider, aber es blieb mir meiner Meinung nach keine andere Wahl.

Der Grund für die Kündigung ist weder Zoom selbst, noch die Datensicherheit bei Zoom oder sonstiges. Der einzige Grund ist das Urteil des EuGH in der Rechtssache „Schrems II“, zu dem ich hier etwas geschrieben habe. Mit diesem Urteil stehen alle Datenübermittlungen in die USA auf wackeligen Beinen. Und zwar nicht nur wegen der vom EuGH ausgesprochenen Ungültigkeit des Privacy Shields, sondern auch wegen der insoweit zwischen Zoom und mir vereinbarten EU-Standardvertragsklauseln. Denn auch diese stehen wegen der vom EuGH kritisierten fehlenden Rechtsschutzmöglichkeiten in den USA auf ausgesprochen wackeligen Beinen. Dafür kann der Anbieter von Zoom allerdings rein gar nichts.

Zoom würde m.E. wieder nutzbar sein können, wenn eine echte Ende-zu-Ende-Verschlüsselung auch für die Daten von Meeting-Teilnehmenden bestehen würden.

Die Möglichkeit bei Zoom meine Datenregion einzustellen, ist leider m.E. keine Lösung. Denn dies sorgt nur dafür, dass Ton- und Bilddaten während eines Meetings in der ausgewählten Datenregion verarbeitet werden. Die Daten von Meeting-Teilnehmenden selbst werden aber immer noch in Rechenzentren in den USA verarbeitet.

Und selbst wenn dies von Zoom so geändert würde, dass auch diese Daten in der EU verarbeitet würden, so würde dies wegen des sog. Cloud Acts immer noch ein Problem darstellen können. Eine echte Lösung würde also erst dann am Horizont erscheinen, wenn auch die Daten von Meeting-Teilnehmenden Ende-zu-Ende verschlüsselt wären. Das ist derzeit aber leider nicht in Sicht, wenn ich es richtig sehe.

Eine Alternative zu Zoom habe ich aktuell nicht. Wir benötigen hier für unsere Webinare Ressourcen von > 350 Personen, besser > 500 Personen. Da kommt ein BigBlueButton leider schnell an seine Grenzen. Mit Ausnahme von „edudip next“ haben wohl alle anderen Anbieter in diesem Segment das gleiche US-Problem wie Zoom.

Was ich mir wünschen würde, wäre ein rein europäisches Zoom. Ich wäre sofort wieder mit dabei. Solange werde ich hier wohl mit Hilfslösungen experimentieren müssen.

Update XXI, 18.08.2020 Welcome back, Zoom. Die Alternativen sind nicht geeignet.

Wie ich im Update XX schrieb, wollten wir Alternativen ausprobieren. Bei den Teilnehmerahlen kam da nur „edudip next“ in Frage. Das hat meine Erwartungen leider nicht erfüllt. Das fängt schon damit an, dass mein Studio-Setup mit Mischpult, Mikro etc. hier nicht verlässlich eingebunden werden konnte. Damit hätte ich ja vielleicht noch leben können.

Nicht gut funktioniert hat allerdings, dass Bild und Ton nur für einen Teil der Teilnehmenden seh- bzw. hörbar war. Einige haben nur ein schwammiges Bild gehabt. Andere Teilnehmende haben berichtet, dass sie sich schon nicht einwählen konnten. Das war bei einem Webinar mit nur 230 Teilnehmern. Für uns eine eher kleine Veranstaltung.

Fazit: Es gab also eine Menge Ärger und „Unbefriedigung“. Bei Datenschutz-Coaching-Mitgliedern und bei mir. Ich habe heute dann reumütig entschieden, zu „Zoom“ zurückzukehren.

Um die rechtliche Wackeligkeit mit Blick auf die rechtlichen Risiken zu minimieren, werden wir mit ergänzenden Hinweisen und zusätzlich auch mit einer Einwilligung arbeiten.

Wir werden zudem Teilnehmende motivieren, sich mit „Fake“-Daten anzumelden. Wir werden außerdem Meeting-Daten spätestens einen Tag nach der Veranstaltung bei Zoom löschen. Die Video- und Audiodaten werden zudem sowieso schon nur über das EU-Rechenzentrum von Zoom verarbeitet.

Unter Berücksichtigung aller Aspekte halte ich den Einsatz von „Zoom“ so für uns für vertretbar. Es bleibt wackelig. Solange es aber keine brauchbaren und zumutbaren Alternativen gibt, sind wir „back on Zoom“.

Die Personen, die jetzt behaupten wollen, dass es ja doch Alternative X, Y oder Z aus Europa geben würde, würde ich empfehlen, das einmal selbst mit echten Teilnehmerzahlen über 400 pro Veranstaltung zu testen. Und zwar nicht nur einmalig, sondern für einen längeren Zeitraum. Wer das gemacht und eine nachweislich verlässliche Alternative aus der EU hat, dem möchte ich bitten, sich bei mir zu melden. Das aber bitte wirklich nur, wenn die o.g. Voraussetzungen vorliegen. Ich denke, wir haben uns seit März 2020 wohl so ziemlich alles angesehen und getestet, was der Markt hergibt. Ich würde gerne etwas anderes sagen, aber an „Zoom“ führt für uns aktuell kein Weg vorbei.

Update XXII, 18.12.2020 Happy Zoomer

Es sind jetzt genau vier Monate vergangen, seit ich für Webinare und sog. Office Hours meiner Datenschutz-Guru GmbH wieder zurück zu „Zoom“ gewechselt bin.

Übrigens: In der Kanzlei nutze ich Zoom nur, wenn Mandanten das wollen. Da entscheiden die Mandanten, welches Tool genutzt wird. Und da ist Zoom in meiner Mandantschaft gar nicht so hoch im Kurs. Die meisten verwenden aktuell Microsoft Teams, einige Google Meet. Ich selbst biete ansonsten auch gerne Jitsi an, das über den Business-Account von mailbox.org angeboten wird.

Da wir im Datenschutz-Coaching und auch bei sonstigen Webinaren oder Online-Meetings immer recht große Teilnehmerzahlen haben (im Webinar selten unter 400 Teilnehmende), ist Zoom hier aber immer noch das Mittel der Wahl. Es ist ein verlässliches Arbeitstier, das auch bei der Bedienung wohl die ansprechendste Variante für Teilnehmende ist. Jede/r versteht es sofort bzw. schnell.

Die Bedenken einiger Aufsichtsbehörden (speziell Berlin) kann ich nicht bzw. nur in Teilen nachvollziehen. So berücksichtigen diese häufig schon gar nicht, dass auch eine Verwendung von EU-Rechenzentren möglich ist und so ein „planmäßiger“ Zugriff aus einem Drittland nicht erfolgt bzw. nur im Hinblick auf Daten von Account-Inhabern.

Ja, mir ist natürlich bekannt, dass nicht alle Aufsichtsbehörden die Rechtsauffassung teilen, dass in diesen Fällen keine Drittlandsverarbeitung i.S.d. Art. 44 ff. DSGVO vorliegt, aber viele Aufsichtsbehörden sehen das nun einmal so. Und auch ich halte das trotz „Cloud Act“ für rechtlich richtig und vertretbar.

Meine kleinen Probleme mit „Zoom“ beziehen sich nun nur noch vornehmlich darauf, dass ich Daten von Meetings, speziell die Reports zu „Active Hosts“ gerne vorher löschen können möchte (also nicht erst nach 12 Monaten). Das kann ich aktuell aber eben organisatorisch abfedern.

Besonders positiv hervorheben kann ich die Möglichkeit der Ende-zu-Ende-Verschlüsselung von Zoom. Die funktioniert auch bei größeren Teilnehmermengen (ich habe einen 3-Tage DSB-Kurs darüber angeboten) wirklich gut verlässlich und performant.

Ich bin mit meiner Suche nach einem Videokonferenz- und Webinar-Tool jedenfalls am Ende. Wenn nichts weiter „Großes“ passiert, bleibe ich bei „Zoom“ und a „Happy Zoomer“.

Update XXIII, 26.03.2021 Mittelmäßig Happy Zoomer

Es ist Zeit für ein kleines Update. Im Hinblick auf Technik und Performance halte ich Zoom nach wie vor für das mit Abstand am besten geeignete Tool für große Meetings und Webinare. Es ist der Konkurrenz aktuell noch um Längen voraus.

Allerdings habe ich im Hinblick auf datenschutzrechtliche Bewertungen ein paar Kröten schlucken müssen, die zwischenzeitlich dazu geführt haben, dass ich die Nutzung von Zoom eingestellt hatte.

Was ist passiert? Nun…mir liegt eine Zusicherung in Textform von „Zoom“ vor, die mir vor dem Wechsel meines Accounts in das Rechenzentrum in Frankfurt a.M. gegeben wurde. Ich nenne hier bewusst keine Namen, aber die Zusicherung ist nicht von „irgendjemandem“ aus dem Support, sondern einer Person, die in der Hierarchie der Organisation durchaus höher angesiedelt ist.

Aus dieser Zusicherung ergibt sich, dass nach einem Wechseln in das EU-Rechenzentrum keine personenbezogenen Daten mehr von meinen Meeting- oder Webinarteilnehmenden außerhalb der EU verarbeitet werden würden.

Nun hat sich vor einigen Wochen herausgestellt, dass das nicht der Fall ist. Denn auch bei einem Wechsel in das „EU-Cluster“ von „Zoom“ werden sog. „Betriebsdaten“ in den USA verarbeitet. Das sind u.a. Telemetriedaten.

Fand ich jetzt nicht sonderlich lustig, diese Information Monate später zu erfahren. Unabhängig von meinem persönlichen „Groll“ gibt es für meine Meeting- und Webinargrößen aber aktuell keine verlässliche Alternative aus der EU. Alle in Betracht kommenden Alternativen sind ebenfalls „US-basierte“-Anbieter.

Ich würde mich sehr über eine EU-Alternative freuen. Und nein, ich brauche hier aktuell keine Empfehlungen mehr. Ich habe die letzten 12 Monate mit dem Testen von Alternativen verbracht und habe weder Zeit noch Lust, hier weiter Versuchskaninchen zu spielen. Wenn eine ernst zu nehmende Alternative aus der EU am Markt verfügbar sein wird, werde ich das mitbekommen und teste dann. Aber sicher nicht als First-Mover.

Lange Rede, kurzer Sinn. Ich bin zwar kein „Happy Zoomer“ mehr, aber zumindest noch ein mittelmäßig happy Zoomer.