So erstellen Sie ein IT-Sicherheitskonzept (Teil 2) – Die “GM”-Methode

Im Anschluss an den ersten Teil der “>Serie möchte ich Ihnen nun den zweiten Teil vorstellen. Eigentlich wollte ich hier ein Dokument für das Sicherheitskonzept zur Verfügung stellen, doch dann kam etwas dazwischen.

Ich habe dieses Intensiv-Seminar Datenschutz II, in dem es um IT-Sicherheit und Datenschutz geht, im Januar noch einmal für einen weiteren Termin vorbereitet und in dem Zusammenhang auch noch einmal weiter überlegt, wie ein mittelständisches Unternehmen mit vertretbarem Aufwand zu einem ausreichenden IT-Sicherheitskonzept kommen kann. Und dabei ist mir wieder aufgefallen: Letztlich basiert alles doch auf einem wesentlichen Pfeiler: Dem gesunden Menschenverstand!

Warum also nicht, den gesunden Menschenverstand nutzen, um auf diese Weise ein sinnhaftes Konzept für die Dokumentation von IT-Sicherheit im Unternehmen zu erstellen.

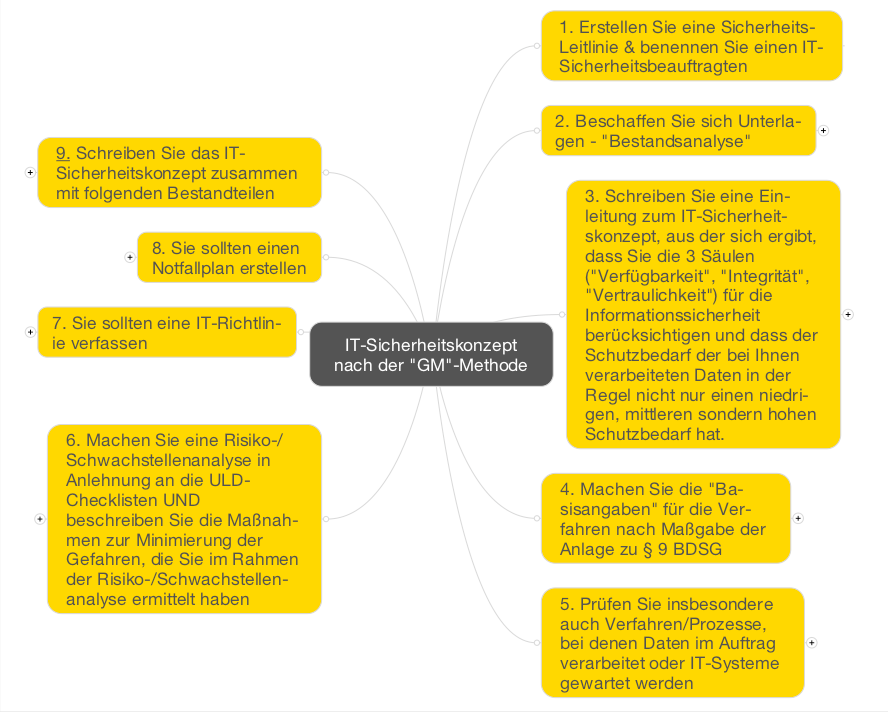

Und das ist nun daraus entstanden: IT-Sicherheitskonzept nach der „GM“-Methode

Und wofür steht “GM”? Richtig, den gesunden Menschenverstand. Denn wenn wir ehrlich sind, geht es doch schließlich bei einem Sicherheitskonzept darum, dass es in lesbarer Form die in einem Unternehmen bestehenden Risiken für die Datensicherheit sowie die zur Minimierung der Risiken bestehenden Maßnahmen beschreibt. Nicht mehr und nicht weniger. Dazu brauchen wir – zumindest bei kleinen und mittelständischen Unternehmen – nicht zwingend einen Standard eines Normungsinstituts/-gremiums.

Und so sieht das Ganze in der Übersicht aus:

Das Ganze erledigen Sie also in neun Schritten. Bevor wir zu den Schritten und den dazugehörigen Dokumenten kommen, möchte ich Ihnen empfehlen, das Hintergrund-Video zur Entstehung der Idee anzusehen:

Das IT-Sicherheitskonzept erläutere ich normalerweise im Rahmen eines zweitägigen Seminars. Eine ausführliche Darstellung würde hier den Rahmen sprengen. Die einzelnen Schritte sind aber anhand des übersichtlichen Aufbaus und der Musterdokumente meiner Meinung nach leicht nachvollziehbar. Und so funktioniert es:

- Erstellen Sie eine Sicherheits-Leitlinie & benennen Sie einen IT-Sicherheitsbeauftragten – und hier ist ein Muster für eine IT-Sicherheitsleitlinie (.doc).

- Machen Sie eine Bestandsanalyse. Besorgen Sie sich Unterlagen und erstellen Sie dann tabellenartig Pläne mit allen IT-Systemen, allen IT-Anwendungen, allen Büroräumen und erstellen Sie einen Netzplan – wie das geht, können Sie dem u.a. Muster des IT-Sicherheitskonzepts (s. Ziff 9) entnehmen.

- Schreiben Sie eine Einleitung zum IT-Sicherheitskonzept, aus dem sich ergibt, was der Zweck des Konzeptes ist. Geben Sie unbedingt auch die 3 Säulen der sicheren Informationstechnik an: Verfügbarkeit, Integrität, Vertraulichkeit – ein Beispiel für eine Formulierung finden Sie im Muster-IT-Sicherheitskonzept (Ziff. 9)

- In einem gesonderten Dokument machen Sie dann die Basisangaben für Ihr Unternehmen im Hinblick auf die getroffenen technischen und organisatorischen Maßnahmen i.S.d. § 9 BDSG und der Anlage zu § 9 Satz 1 BDSG – hier finden Sie ein Musterdokument zur stark vereinfachten Darstellung der technischen und organisatorischen Maßnahmen nach § 9 BDSG (.doc).

- Machen Sie eine Liste aller Verfahren, bei denen Sie personenbezogene Daten im Auftrag verarbeiten („Auftragsdatenverarbeitung“) in einem gesonderten Dokument. Prüfen Sie für jedes Verfahren, ob schon ein Auftragsdatenverarbeitungsvertrag geschlossen und eine Vorabprüfung der vom Auftragsdatenverarbeiter getroffenen technischen und organisatorischen Maßnahmen erfolgt ist. Wenn noch kein Vertrag geschlossen wurde, sollten Sie das unverzüglich nachholen. Wenn ein Vertrag geschlossen wurde, dann sollten Sie den Vertrag noch einmal darauf hin prüfen, ob er den aktuellen Vorgaben des § 11 BDSG entspricht. Hier finden Sie dazu ein hilfreiches Prüfdokument (.docx).

- Dann kommt der Kern des Dokumentes: Fassen Sie in einem Dokument die Einleitung zum Sicherheitskonzept und die Bestandsanalyse zusammen, machen eine Schutzbedarfsfeststellung für IT-Systeme, Anwendungen und Räume, und dann schreiben Sie anhand der Beantwortung von Fragen, die Maßnahmen auf, die die bestehenden Risiken minimieren. Hört sich kompliziert an, ist es aber nicht. Schauen Sie einfach das Musterdokument (Ziff. 9) und folgen Sie den Hinweisen.

- Sie brauchen dann noch eine IT-Richtlinie für die Mitarbeiter. Das verstehe ich eher als eine „Benutzerrichtlinie“. Die ist wichtig, da sie immer wieder im Hinblick auf organisatorische Maßnahmen auf diese IT-Richtlinie verweisen können. Passen Sie einfach das Muster einer IT-Richtlinie (.doc) an und verbessern Sie es.

- Dann brauchen Sie noch einen Notfallplan. Hierzu lesen Sie am besten das BSI-Dokument BSI Standard 100–4 (PDF) und „picken“ sich die Maßnahmen heraus.

- Im letzten Schritt stellen Sie das Dokument für das IT-Sicherheitskonzept zusammen. Wie das beispielhaft (und vereinfacht) aussehen kann, können Sie in diesem Muster eines IT-Sicherheitskonzeptes (.doc) sehen.

Ich möchte mich an dieser Stelle beim Unabhängigen Landeszentrum für Datenschutz Schleswig-Holstein (ULD) bedanken, da ein nicht unerheblicher Teil der Idee aus dem sog. “backup-Magazin 01” (PDF) stammt, das ich hier nachdrücklich für eine Vertiefung empfehlen möchte.

Den Ablauf stelle ich im nachfolgenden Video anhand der Mindmap auch noch einmal zusammenfassend dar:

Sicher ist das Dokument nicht perfekt. Und ganz sicher können Sie das besser machen. Worum es mir bei dem IT-Sicherheitskonzept nach der „GM“-Methode geht, ist, dass Sie einen Startpunkt haben, der es Ihnen ermöglicht, zumindest mit überschaubarem Aufwand überhaupt ein IT-Sicherheitskonzept zustande zu bringen. Auch wenn das, was dabei herauskommt, vielleicht noch nicht optimal oder eben ausbaufähig ist…Sie haben zumindest ein IT-Sicherheitskonzept und dürfen damit dann wohl von sich behaupten, dass Sie besser sind als 80% aller anderen Unternehmen in der Republik (noch). Und das ist doch schon einmal etwas, oder?